תוכן עניינים:

- מְחַבֵּר John Day day@howwhatproduce.com.

- Public 2024-01-30 09:17.

- שונה לאחרונה 2025-01-23 14:46.

עדכון 2018-01-07:

- עודכנו דברים חסרים ושינויים שנדרשו עבור הגרסה הנוכחית של Raspian.

- יצר גם מדריך ספציפי ל- NordVPN.

ישנם מספר שימושים שונים ל- VPN. או שאתה רוצה להגן על הפרטיות והנתונים הפרטיים שלך מפני עיניים סקרניות או שאתה צריך לקבל מקור ממדינה אחרת. רכישה ממדינה אחרת יכולה להיות שימושית מאוד בכדי לקבל גישה לשירותים שאינם ניתנים במדינה שלך. ישנם כיום מספר שירותי VPN ורובם מציעים תוכנה נוחה לשימוש עבור המחשב והאפליקציות שלך לטאבלט או לטלפון. אבל אם יש לך מכשירים אחרים שאינם נתמכים על ידי התוכנה שאתה רוצה לעבור על ה- VPN? לאחר מכן בנה שער שנותן לך גישה לאינטרנט באמצעות ה- VPN.

אם אתה מסתכל על הגדרת הרשת הבסיסית שלך יש לך "שער ברירת מחדל" המשמש לכל כתובת IP שלא נמצאת ברשת המשנה הנוכחית שלך (מאוד פשוטה). אז אם אתה מגדיר שער שיכול לנתב תעבורת אינטרנט דרך חיבור VPN מבוסס כל התקן המאפשר רשת יכול לנצל את מנהרת ה- VPN.

מקרה השימוש העיקרי שלי בדירת סן פרנסיסקו שלי הוא מנהרת VPN לשוודיה שלי, כדי שאוכל להזרים ערוצי הפעלה שוודית בנגני המדיה ובטלוויזיה החכמה שלי. זהו מקרה די נפוץ לרוב האנשים הזקוקים למנהרת VPN. מכיוון שנגני המדיה שלי וטלוויזיות חכמות שלי אינם נתמכים על ידי תוכנת ה- VPN בניתי אחד מ- Raspberry Pi.

אתה יכול לאסוף אחד בפחות מ -40 דולר באמזון. עם זאת אני ממליץ לך לרכוש מארז ומתאם מתח הגון גם כן. בשביל ההוראה הזו אתה צריך:

- פטל פי 2 או 3

- מקרה לטעמך

- מתאם מתח הגון

- כבל רשת

שלב 1: בחירת שירות ה- VPN שלך

הדבר החשוב בבחירת שירות VPN הוא שהוא עומד בדרישות שלך. במקרה השימוש הזה הייתי צריך שירות VPN עם נקודת יציאה שוודית, זה הדבר החשוב ביותר מכיוון שאני צריך את השירותים השבדים כדי להשתכנע שאני בשוודיה. במהלך השנים השתמשתי בכמה ספקים שונים ולהלן הדברים שאני לוקח בחשבון בבחירת ספק ה- VPN למקרה השימוש הספציפי:

מבחן חינם

אני רוצה תקופת בדיקה בחינם או כמות קטנה של נתוני בדיקה כדי לקבל תחושה של התוכנה או האפליקציה. כמו כן, אני רוצה לבדוק את הביצועים ואת החוויה הכוללת לפני שאני משלם על זה. זה גם נחמד לבדוק שהרעיון שלי יעבוד לפני שאני מתחיל לשלם.

פְּרָטִיוּת

אם ההטמעה מיועדת לצרכי פרטיות אז באמת חשוב מה קובעת מדיניות הפרטיות. חשוב גם מאיזו מדינה החברה פועלת ומאיזה חוקים מגנים על פרטיותך. המשתמשים הנוגעים לפרטיות באמת צריכים להסתכל על שירות שקובע כי לא נשמרים רישומי תנועה ומאפשרים תשלומים אנונימיים באמצעות ביטקוין למשל.

תנועה מותרת

ייתכנו מגבלות על סוג התעבורה שתורשה להפעיל. ספקים רציניים יותר בדרך כלל חוסמים תעבורת עמיתים. זה לא רק כדי להימנע מבעיות משפטיות, אלא כדי לשמור על הביצועים לכל המשתמשים. יש הרבה ספקים טובים שמאפשרים עמית לעמית ועדיין מספקים שירות באיכות גבוהה. אבל אם זו לא הגיוס העיקרי שלך אני ממליץ לבחור בשירות שאינו מאפשר עמית לעמית.

מכסה נתונים

לעולם אל תשתמש בשירות ששומר על מכסה נתונים על המשתמשים המשלמים שלו. זה פשוט ייגמר בזמן הגרוע ביותר האפשרי בדיוק כמו הנתונים בטלפון שלך ממש לפני החלק המצחיק בסרטון וידיאו!

צא ממדינות

בהתאם למקרה השימוש יש לכך חשיבות שונה. במקרה שימוש כמו שלי, שבו אני צריך להגיע למדינה מסוימת, כמובן שזה צריך להיות ברשימה. עלי גם לאפשר לי לבחור באיזו מדינה אני יוצא. ישנם שירותים שבהם אינך יכול לבחור ארץ יציאה, התרחק מאלה. אתה יכול להגיע למדינה עם ביצועי גרוע או חוקי פרטיות. גם אם אינך זקוק למדינה ספציפית, עדיין עליך לבחור שירות עם כמה מדינות שונות להצגה כדי שתוכל למצוא אחת עם ביצועים טובים.

סוג התוכנה והתמיכה

זו אחת הסיבות העיקריות לכך שאני מעדיף שירותים עם מבחן חינם. יש כל כך הרבה ספקים עם תוכנה גרועה שהם באגים, חסרי ביטחון או שפשוט לא עובדים. לצורך יישום Raspberry Pi אני צריך ספק התומך ב- OpenVPN.

הבחירה שלי

לבנייה זו הלכתי עם Tunnel Bear. מבחן חינם עד 500GB מוצע כדי שאוכל לבדוק שאוכל באמת להזרים לפני שאשלם משהו. הם ממוקמים בקנדה, שליד שוודיה יש כמה מחוקי הפרטיות החזקים בעולם. אין מכסת נתונים על שירות בתשלום וגם לי מותר לחבר מספר מכשירים בו זמנית. אז הגנה על הטלפון, הטאבלט והמחשב שלי בזמן נסיעה ב- wifi לא מאובטח מסודרת גם כן. צומת היציאה בשוודיה נתמך, הוא למעשה מסופק באמצעות Bahnhof הידועה בפרטיות חזקה בשוודיה. עבור התוכניות בתשלום הם מציעים תמיכה ב- OpenVPN. הם לא עושים את הבדיקה החינמית אבל זה היה מספיק כדי להריץ את זה מהמחשב הנייד שלי כדי לוודא ששירותי הסטרימינג עובדים.

שלב 2: התקן את ה- Raspberry Pi

עבור יישומים כאלה אני משתמש במערכת ההפעלה Raspbian Lite. מכיוון שאין לי צורך ב- GUI כלל. תוכל לקבל את המהדורה האחרונה כאן.

אני משתמש ב- Win32DiskImager כדי לטעון את קובץ ה- img בכרטיס ה- SD של ה- Raspberry Pi.

לאחר אתחול ה- Raspberry Pi אני מחפש ברשימת DHCP הנתבים שלי כדי לקבל את כתובת ה- IP ולאחר מכן להתחבר באמצעות SSH עם מרק. שם משתמש וסיסמה סטנדרטיים הם pi/פטל

לאחר החיבור אני מפעיל את הכלי raspi-config כדי לשנות את ההגדרות הבסיסיות.

sudo raspi-config

הדברים החשובים ביותר שיש לדאוג להם בתצורה זו הם:

- הרחב את מערכת הקבצים

- שנה סיסמא

אתה יכול גם לשנות את שם המארח של ה- Raspberry Pi שלך אם תרצה. ל- DHCP שלי יש שכירות ארוכות מאוד ואני יכול גם להזמין כתובת ספציפית. אם אין לך את היכולת הזו עליך להגדיר את ה- Raspberry Pi לשימוש בכתובת IP סטטית. מכיוון שהתקנים אחרים ישתמשו בזה כברירת מחדל כברירת מחדל, חשוב שהוא ימשיך להשתמש באותה כתובת IP. הנה פוסט שכתבתי על הגדרת כתובת IP סטטית בג'סי Raspbian.

לאחר מכן עלינו לשדרג הכל לגרסה העדכנית ביותר:

sudo apt-get updates sudo apt-get upgrade sudo apt-get dist-upgrade

שלב 3: התקן את OpenVPN

כעת עלינו להתקין את OpenVPN ב- Raspberry Pi.

sudo apt-get להתקין openvpn

לאחר מכן עלינו לוודא שהשירות מתחיל כראוי.

sudo systemctl אפשר openvpn

עם סיום ההתקנה עלינו להעתיק את קבצי התצורה והתעודות OpenVPN לתיבה. זה יסופק לך על ידי ספק ה- VPN שלך. במקרה שלי, באמצעות TunnelBear, מצאתי שם פוסט בבלוג על תמיכת לינוקס. בדף זה יש קישור לקובץ zip המכיל את כל מה שאנחנו צריכים.

הקובץ מכיל את קבצי האישור וקובץ תצורה.opvn עבור כל מדינה שאליה תוכל לבצע מנהרה. אתה צריך את כל קבצי האישור וקובץ התצורה.opvn למדינה שתבחר, במקרה שלי שבדיה. פתח את הקבצים הדרושים והשימוש ב- winscp להעלות את הקבצים ל- Raspberry Pi שלך. אותו שם משתמש/סיסמה כמו בשימוש ב- SSH יביא אותך אל/home/pi, פשוט זרוק את הקבצים לשם.

אחר כך נחזור למסוף SSH ומעבירים את הקבצים לתיקיית OpenVPN. הפקודה הראשונה היא רק לוודא שאנחנו נמצאים בתיקייה /home /pi.

cd /home /pi

sudo mv */etc/openvpn/

כעת עלינו לבצע כמה שינויים בקבצים. ראשית עלינו לשנות את שם קובץ התצורה מ-.ovpn ל-.conf. כל קובץ שמסתיים ב-.conf בתיקייה /etc /openvpn יתחיל אוטומטית עם הפעלת שד OpenVPN. ראשית עלינו להיכנס לספרייה הזו.

cd /etc /openvpn

לאחר מכן נשנה את שם קובץ התצורה. אתה יכול לתת לו שם כל מה שאתה רוצה כל עוד הוא מסתיים ב-.conf. אני מעדיף להשתמש בשמות קבצים ללא רווחים ריקים, במקרה זה אני הולך עם swe.conf.

sudo mv *.ovpn swe.conf

לאחר מכן אנו זקוקים לקובץ אימות המכיל את שם המשתמש והסיסמה המשמשים את מנהרת ה- VPN. פתח עורך טקסט וכתוב את שם המשתמש והסיסמה בשורות נפרדות. נקרא לקובץ הזה auth.txt.

sudo nano auth.txt

התוכן צריך להיות כמו דוגמה זו:

שם משתמש

סיסמה

לאחר מכן השתמש ב- CTRL + O כדי לכתוב לקובץ וב- CTRL + X ליציאת עורך הטקסט ננו. עלינו גם להגן על קובץ ה- Auth.txt המכיל את אישורינו.

sudo chmod 600 /etc/openvpn/auth.txt

לאחר מכן עלינו לערוך את קובץ התצורה כדי לוודא שכל הנתיבים נכונים ולהוסיף הפניה לקובץ ה- Auth.txt החדש שנוצר.

סודו ננו swe.conf

הקווים שצריך לשנות הם אלה המתייחסים לקבצים אחרים, הם צריכים להיות נתיבים מוחלטים. בדוגמה זו זה מה שאנחנו מחפשים:

ca CACertificate.crt

מפתח UserCertificate.crt cert PrivateKey.key

אנו משנים אותם לנתיבים אבסולוטיים כך:

ca /etc/openvpn/CACertificate.crt

מפתח cert /etc/openvpn/UserCertificate.crt /etc/openvpn/PrivateKey.key

לאחר מכן בסוף הקובץ אנו מוסיפים הפניה לקובץ auth.txt, כך:

auth-user-pass /etc/openvpn/auth.txt

שוב אנו משתמשים ב- CTRL + O לשמירת הקובץ ולאחר מכן ב- CTRL + X ליציאת ננו. כעת נוכל להפעיל מחדש את שד OpenVPN ולראות שהמנהרה פועלת.

sudo service openvpn הפעלה מחדש

אם אתה מפעיל את הפקודה ifconfig אתה אמור לראות מתאם tun0 בנוסף למתאמי eth0 ו- lo שלך אם המנהרה למעלה. תוכל גם להריץ את הפקודה פקודה זו כדי לבדוק את ה- IP הציבורי שלך:

wget https://ipinfo.io/ip -qO -

אם אתה נתקל בבעיות בהעלאת המנהרה תחילה נסה לאתחל את ה- Raspberry Pi ולאחר מכן בדוק שוב את התצורה אם יש שגיאות.

שלב 4: הגדרת ניתוב

כעת עלינו לאפשר העברת IP. זה מאפשר לתעבורת הרשת לזרום מאחד מממשקי הרשת ולצאת מהשני. בעצם יצירת נתב.

sudo /bin /su -c "echo -e '\ n#אפשר ניתוב IP / nnet.ipv4.ip_forward = 1'> /etc/sysctl.conf"

אם אתה מפעיל sudo sysctl -p אתה אמור לראות את זה מודפס על המסך:

net.ipv4.ip_forward = 1

כעת ניתוב מופעל והתנועה יכולה לעבור דרך ה- Raspberry Pi, מעל המנהרה ויוצאת באינטרנט.

שלב 5: הגדרת חומת האש ו- NAT

מכיוון שיהיו לנו מספר לקוחות מבפנים לגישה לאינטרנט באמצעות כתובת IP ציבורית אחת, עלינו להשתמש ב- NAT. הוא מייצג תרגום כתובות רשת וימשיך לעקוב אחר איזה לקוח ביקש איזו תעבורה כאשר המידע חוזר מעל המנהרה. עלינו גם להתקין אבטחה מסוימת סביב ה- Raspberry Pi בעצמה והמנהרה.

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

הפעלת NAT.

sudo iptables -A FORWARD -i eth0 -o tun0 -j ACCEPT

מתן אפשרות לתנועה מכל eth0 (פנימי) לעבור על tun0 (מנהרה).

sudo iptables -A FORWARD -i tun0 -o eth0 -m state -state RELATED, MESTABLISHED -j ACCEPT

מתן אפשרות לתנועה מה- tun0 (מנהרה) לחזור אחורה מעל eth0 (פנימי). מכיוון שאנו מציינים את המצב קשורים, הוקם הוא יוגבל לחיבור שיוזם מהרשת הפנימית. חסימת תעבורה חיצונית בניסיון ליצור חיבור חדש.

sudo iptables -A INPUT -i lo -j ACCEPT

מתן תנועת לולאה חוזרת של ה- Raspberry Pi עצמו.

sudo iptables -A INPUT -i eth0 -p icmp -j ACCEPT

מתן אפשרות למחשבים ברשת המקומית לבצע פינג של ה- Raspberry Pi.

sudo iptables -A INPUT -i eth0 -p tcp --dport 22 -j ACCEPT

מתן SSH מהרשת הפנימית.

sudo iptables -A INPUT -m מצב -המדינה הוקמה, קשורה -j קבל

מתן אפשרות לכל התנועה שיזמה ה- Raspberry Pi לחזור. זהו אותו מנהל מדינה כמו קודם.

sudo iptables -P הורדה קדימה

sudo iptables -P INPUT DROP sudo iptables -L

אם התנועה לא תואמת את כל הכללים שצוינו היא תימחק.

sudo apt-get install iptables-persistent

sudo systemctl אפשר netfilter-persistent

השורה הראשונה מתקינה שקט של קוד שהופך את הכללים הניתנים ליישום שרק יצרנו מתמשכים בין אתחול מחדש. השני שומר את החוקים לאחר ששינית אותם. הפעם מספיק להריץ את הראשון. אם תשנה את הכללים הפעל את השני לשמירה. כללי הניתנים ליישום תקפים ברגע שאתה מוסיף אותם אם אתה מבלגן ומאבד את הגישה פשוט אתחל מחדש ואלו שטרם נשמרו יחזרו.

שלב 6: מסקנה

כעת תוכל להשתמש במנהרה זו מכל מכשיר או מחשב באותה רשת. פשוט שנה את שער ברירת המחדל לכל כתובת ה- IP שיש ל- Raspberry Pi שלך. במקרה שלי שני מרכזי המדיה של קודי (חדר שינה אחד וסלון אחד) משתמשים בחיבור הזה כדי שאוכל להזרים את ערוצי ההפעלה השוודית שלי. כמובן שיש עוד דברים שאפשר להשתמש בהם גם בשביל זה.

רק זכור כי בהתאם לספק ה- VPN שבחרת ומהירות חיבור האינטרנט שלך עשויות להיות ביצועים איטיים.

אם יש לך שאלות או שאתה רוצה להבהיר משהו הודע לי בתגובות! לפרסום טכני נוסף בקר בבלוג שלי Hackviking!

מוּמלָץ:

MuMo - שער LoRa: 25 שלבים (עם תמונות)

MuMo-שער LoRa: ### UPDATE 10-03-2021 // המידע/העדכונים האחרונים יהיו זמינים בדף github: https: //github.com/MoMu-Antwerp/MuMo מהו MuMo? MuMo הוא שיתוף פעולה בין פיתוח מוצרים (מחלקה של אוניברסיטת אנטוורפן) במסגרת

פותח שער: 4 שלבים

פותחן שער: המטרה לפרויקט זה הייתה ליצור פותחן שער שאוכל לשלוט בו בהגיון. השתמשתי בעבר בפתחן דלת המוסך ושיניתי את המעגלים כך שיתאימו לנעילה אוטומטית (מונע נזקי רוח לשער), אור כדי לחומם את שביל הכניסה

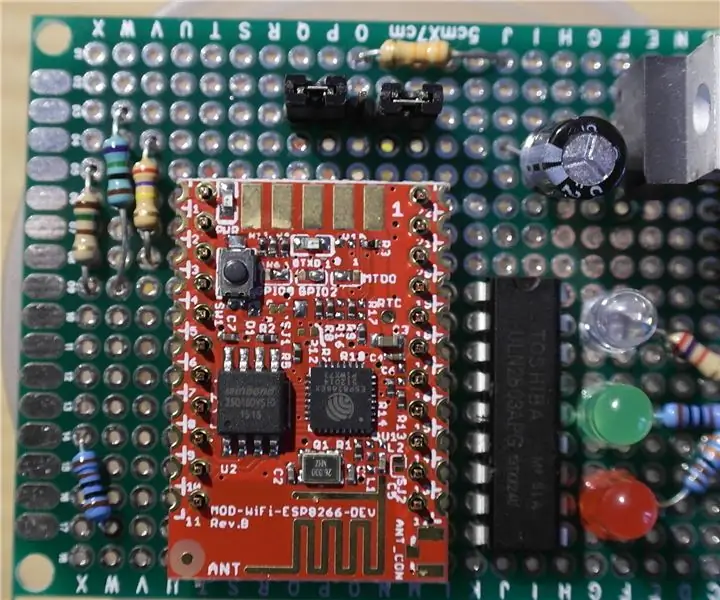

כיצד ליצור שער WIFI משלך לחיבור הארדואינו לרשת IP?: 11 שלבים (עם תמונות)

כיצד ליצור שער WIFI משלך לחיבור הארדואינו לרשת IP?: כמו כל כך הרבה אנשים אתה חושב שארדואינו הוא פתרון טוב מאוד לביצוע אוטומציה ביתית ורובוטית! אבל מבחינת תקשורת ארדואינים פשוט מגיעים עם קישורים טוריים. אני עובד על רובוט שצריך להיות מחובר לצמיתות לשרת שמריץ

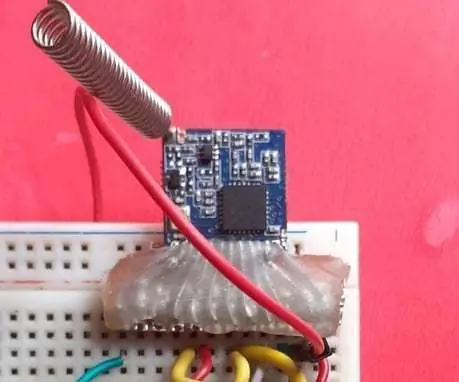

שער ESP32 Lora Thingspeak עם צומת חיישן: 9 שלבים

שער ESP32 Lora Thingspeak עם צומת חיישן: בפרויקט IoT זה, עיצבתי את ESP32 LoRa Gateway & גם צומת חיישן ESP32 LoRa לניטור קריאת החיישן באופן אלחוטי ממרחק של כמה קילומטרים. השולח יקרא את נתוני הלחות והטמפרטורה באמצעות חיישן DHT11. ואז זה משדר

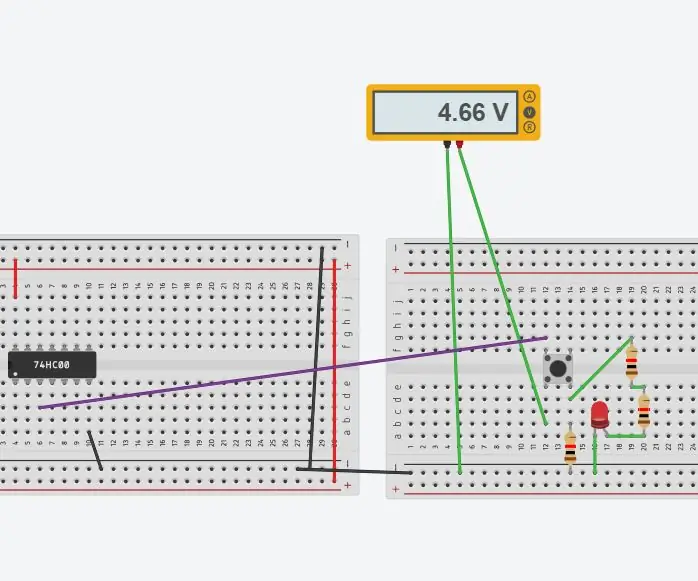

שימוש במעגל למדידת מתח שער דיגיטלי: 7 שלבים

שימוש במעגל למדידת מתח שער דיגיטלי: מעגלים דיגיטליים משתמשים בדרך כלל במתני אספקת 5 וולט. מתח דיגיטלי שנמצא בין 5 וו -2.7 וולט בסדרת TTL (סוג של שבב משולב דיגיטלי) נחשבים גבוהים ובעלי ערך של 1. מתח דיגיטלי. טופס 0-0.5 נחשבים נמוכים ויש להם