תוכן עניינים:

- שלב 1: התקן את KALI LINUX

- שלב 2:

- שלב 3:

- שלב 4:

- שלב 5:

- שלב 6:

- שלב 7:

- שלב 8:

- שלב 9:

- שלב 10:

- שלב 11:

- שלב 12:

- שלב 13:

- שלב 14:

- שלב 15:

- שלב 16:

- שלב 17:

- שלב 18:

- שלב 19:

- שלב 20:

- שלב 21:

- שלב 22:

- שלב 23:

- שלב 24:

- שלב 25:

- שלב 26:

- שלב 27:

- שלב 28:

- שלב 29:

- שלב 30: התחלת פריצה !!!!!!!

- שלב 31:

- שלב 32:

- שלב 33:

- שלב 34:

- שלב 35:

- שלב 36:

- שלב 37:

- שלב 38:

- שלב 39:

- שלב 40:

- שלב 41:

- שלב 42:

- שלב 43:

- שלב 44:

- מְחַבֵּר John Day day@howwhatproduce.com.

- Public 2024-01-30 09:12.

- שונה לאחרונה 2025-06-01 06:09.

ניתן להשתמש בקאלי לינוקס להרבה דברים, אך כנראה שהוא ידוע בעיקר בזכות יכולתו לחדור מבחן חדירה, או "לפרוץ", רשתות WPA ו- WPA2. ישנם מאות יישומי Windows שטוענים שהם יכולים לפרוץ ל- WPA; אל תקבלו אותם! הם רק הונאות, המשמשות האקרים מקצועיים, כדי לפתות האקרים מתחילים או רוצים להפריע לעצמם. יש רק דרך אחת שבה האקרים נכנסים לרשת שלך, והיא באמצעות מערכת הפעלה מבוססת לינוקס, כרטיס אלחוטי המסוגל למצב צג ו- airscack-ng או דומה. שים לב גם, אפילו עם כלים אלה, פיצוח Wi-Fi אינו מיועד למתחילים. משחק עם זה דורש ידע בסיסי כיצד פועל אימות WPA והיכרות מתונה עם Kali Linux וכלים בו, כך שכל האקר שמקבל גישה לרשת שלך כנראה אינו מתחיל.

הערה*השתמש בזה עם הרשאה של WIFI אחר שבו אתה בודק את המבחן הזה

השתמש בו באחריותך !!

שלב 1: התקן את KALI LINUX

ראשית עלינו להוריד את קאלי מ https://kali.org/downloads/. אם יש לך מחשב בעל יכולת 64 סיביות (כמוני), סביר להניח שתרצה את גירסת 64 סיביות של קלי מסיבות ביצועים. הרחב את התפריט הנפתח כדי למצוא את הגרסה הדרושה לך. בחר בגרסת 64 סיביות בלבד אם יש לך מחשב 64 סיביות.

שלב 2:

אם אין לך תוכנית טורנט, לחץ על "ISO" לצד הגירסה המתאימה של Kali ובחר "שמור" כאשר הודעת ההורדה מופיעה בדפדפן שלך ושמור אותה במיקום שקל לזכור. אם יש לך תוכנית סיקור, אז אני מאוד ממליץ להשתמש באפשרות הטורנט, מכיוון שהיא הרבה יותר מהירה. לחץ על "Torrent" לצד הגירסה המתאימה של Kali ושמור את קובץ ".torrent" במיקום שקל לזכור/לגשת אליו. כעת פתח את תוכנית הטורנט שלך (אני משתמש ב- uTorrent), לחץ על "הוסף טורנט חדש", בחר " קובץ.torrent”ובחר באפשרויות המתאימות להורדתו. כעת המתן עד שקאלי תוריד, זה עשוי להימשך מספר שעות, בהתאם למהירות האינטרנט שלך.

שלב 3:

כאשר קלי סיימה את ההורדה, פתח את VMware Player ולחץ על צור מכונה וירטואלית חדשה.

שלב 4:

בחלון שנפתח, בחר קובץ תמונת דיסק מתקין (iso), דפדף למיקום ובחר את קובץ ה- ISO של Kali Linux שהורדת זה עתה.

שלב 5:

בשלב הבא, בחר שם למכונה הווירטואלית. אני הולך לקרוא לזה Tutorial Kali עבור הדרכה זו. עליך גם לבחור מיקום עבורו, אני ממליץ ליצור תיקייה בשם "מכונות וירטואליות" במסמכים שלי. לאחר מכן לחץ על הבא.

שלב 6:

השלב הבא, עליך לבחור גודל מרבי עבור Kali. אני ממליץ לעשות לפחות 30 ג'יגה -בתים מכיוון שקאלי נוטה להתרחב עם הזמן. לאחר שהזנת את הערך הרצוי (לא פחות מ -20 GB) שנה את האפשרות הבאה לאחסון דיסק וירטואלי כקובץ יחיד ולחץ על הבא.

שלב 7:

בחלון הבא, עלינו להתאים אישית כמה הגדרות חומרה, לכן לחץ על הלחצן התאמה אישית של חומרה ….

שלב 8:

כעת יוצג בפניך חלון חומרה. בחר זיכרון בחלונית השמאלית של החלון והחלק את המחוון בצד ימין לפחות ל- 512 MB*. מכיוון שיש לי 8 GB של זיכרון RAM במחשב שלי, אני עומד לשים אותו ב -2 GB (2000 Mb). *שים לב, עליך לתת למכונה וירטואלית מקסימום מחצית ה- RAM המותקן במחשב שלך. אם למחשב שלך יש 4 GB של זיכרון RAM, המקסימום שאליו אתה רוצה להחליק אותו הוא 2 GB. אם למחשב שלך יש 8 ג'יגה -בתים, תוכל להגיע למקסימום של 4 ג'יגה -בתים וכו '

כעת סמן מעבדים בחלונית השמאלית. אפשרות זו תלויה באמת במחשב שלך, אם יש לך מספר מעבדים, תוכל לבחור שניים או יותר. אם יש לך מחשב רגיל, עם שניים או פחות, אז אני מציע להשאיר מספר זה באחד.

המשך, לחץ על מתאם רשת בחלונית השמאלית. בצד ימין, העבר את הנקודה לאפשרות הגשר (למעלה). כעת לחץ על הלחצן הגדר מתאמים.

בחלון הקטן שצץ, בטל את הסימון של כל התיבות למעט התיבה שליד מתאם הרשת הרגיל שלך ולחץ על אישור.

כעת תוכל ללחוץ על סגור בתחתית חלון החומרה ולאחר מכן ללחוץ על סיום באשף

שלב 9:

לאחר שתלחץ על סיום החלון ייסגר וקובץ המחשב הווירטואלי החדש יתווסף לספריית VM. כל שעלינו לעשות הוא להפעיל את קאלי ולהתקין אותו! לשם כך, סמן את שם המחשב הווירטואלי החדש שנוצר על ידי לחיצה עליו ולחץ על הפעל מכונה וירטואלית בחלונית הימנית.

שלב 10:

בתפריט האתחול, השתמש במקשי החצים כדי לגלול מטה אל התקנה גרפית ולחץ על enter.

שלב 11:

המסך הבא יבקש ממך לבחור את השפה המועדפת עליך, תוכל להשתמש בעכבר כדי לבחור זאת ולאחר מכן לחץ על המשך.

שלב 12:

במסך הבא, בחר את המיקום שלך ולחץ על המשך.

כעת הוא יבקש ממך את מפת המפתחות הסטנדרטית שלך. אם אתה משתמש במקלדת האנגלית האמריקאית הסטנדרטית, פשוט לחץ על המשך.

שלב 13:

המתן עד שקאלי תסיים לזהות את החומרה במחשב שלך. במהלך זה, ייתכן שתוצג בפניך מסך זה:

שלב 14:

פשוט לחץ על המשך ובחר אל תגדיר את הרשת בשלב זה במסך הבא.

שלב 15:

כעת תתבקש לספק שם מארח, שהוא בערך כמו שם מחשב. אתה יכול להזין כל מה שאתה רוצה, או שאתה יכול פשוט להשאיר אותו כקאלי. כשתסיים, לחץ על המשך.

שלב 16:

כעת בקאלי תבקש ממך להזין סיסמה לחשבון השורש (הראשי). וודא שאתה יכול לזכור את הסיסמה הזו בקלות, אם תשכח אותה, יהיה עליך להתקין מחדש את Kali. לחץ על המשך לאחר שהזנת והזנת מחדש את הסיסמה שבחרת.

שלב 17:

השלב הבא יבקש ממך את אזור הזמן שלך, בחר בו ולחץ על המשך.

שלב 18:

המתן עד שקאלי יזהה את מחיצות הדיסק. כאשר יוצג בפניך השלב הבא, בחר מונחה - השתמש בדיסק כולו. (בדרך כלל זו האפשרות העליונה) ולאחר מכן לחץ על המשך.

שלב 19:

כעת המתקין יאשר שברצונך להשתמש במחיצה זו. לחץ על המשך

עוד שאלה אחת על המחיצה תופיע. בחר באפשרות שאומרת כל הקבצים במחיצה אחת ולחץ על המשך.

שלב 20:

אשר כי ברצונך לבצע שינויים אלה על -ידי בחירת סיום מחיצות וכתוב שינויים בדיסק. לאחר מכן לחץ על המשך.

שלב 21:

השאלה האחרונה! אשר שאתה באמת רוצה לבצע שינויים אלה על ידי הזזת הנקודה ל- Yes והקש על המשך.

שלב 22:

בסדר, קאלי סיימה להתקין ועכשיו מוצג בפניך חלון ששואל אותך לגבי מראה רשת. אתה יכול פשוט לבחור לא ולחץ על המשך.

שלב 23:

לאחר מספר דקות, המתקין ישאל אותך אם ברצונך להתקין את מטען האתחול GRUB. לחץ על כן והמשך.

שלב 24:

לאחר הפעלה מחדש ומוצג במסך "התחברות", לחץ על "אחר …

שלב 25:

הקלד את שורש שם המשתמש בתיבה ולחץ על Enter או לחץ על "התחבר"

שלב 26:

במסך הבא, הקלד את הסיסמה שיצרת קודם לכן ולחץ על Enter או לחץ שוב על "התחבר".

שלב 27:

אם תקליד את הסיסמה/שם המשתמש בצורה שגויה, תקבל הודעה זו

שלב 28:

פשוט נסה שוב, וזכור להשתמש בסיסמה שיצרת קודם לכן.

שלב 29:

עכשיו התקנת את KALI LINUX WOW:):):):).

שלב 30: התחלת פריצה !!!!!!!

התחל את Kali Linux והתחבר, רצוי כשורש.

שלב 31:

חבר את המתאם האלחוטי שלך המסוגל להזרקה, (אלא אם כרטיס המחשב שלך תומך בזה). אם אתה משתמש ב- Kali ב- VMware, ייתכן שיהיה עליך לחבר את הכרטיס באמצעות הסמל בתפריט המכשיר.

שלב 32:

נתק מכל הרשתות האלחוטיות, פתח מסוף והקלד airmon-ng

זה יפרט את כל הכרטיסים האלחוטיים התומכים במצב צג (לא הזרקה). אם לא מופיעים כרטיסים, נסה לנתק ולחבר מחדש את הכרטיס ובדוק שהוא תומך במצב צג. תוכל לבדוק אם הכרטיס תומך במצב צג על ידי הקלדת ifconfig במסוף אחר, אם הכרטיס מופיע ב- ifconfig אך אינו מופיע ב- airmon-ng, אז הכרטיס אינו תומך בו. אתה יכול לראות כאן שהכרטיס שלי תומך במצב צג ושהוא מופיע כ- wlan0.

שלב 33:

הקלד airmon-ng start ואחריו הממשק של הכרטיס האלחוטי שלך. שלי הוא wlan0, כך שהפקודה שלי תהיה: airmon-ng start wlan0

ההודעה "(מצב צג מופעל)" פירושה שהכרטיס הוכנס בהצלחה למצב צג. שימו לב לשם ממשק הצג החדש, mon0.

עריכה: באג שהתגלה לאחרונה ב- Kali Linux גורם ל- airmon-ng להגדיר את הערוץ כ -1 -1 קבוע בעת הפעלת mon0 לראשונה. אם אתה מקבל שגיאה זו, או שאתה פשוט לא רוצה לקחת את ההזדמנות, בצע את השלבים הבאים לאחר הפעלת mon0: הקלד: ifconfig [ממשק של כרטיס אלחוטי] והקש Enter. החלף את [ממשק הכרטיס האלחוטי] בשם הממשק שהפעלת בו mon0; נקרא כנראה wlan0. פעולה זו מבטלת את חיבור הכרטיס האלחוטי לאינטרנט, ומאפשרת לו להתמקד דווקא במצב צג. לאחר השבתת mon0 (השלמת החלק האלחוטי של ההדרכה), יהיה עליך להפעיל wlan0 (או שם הממשק האלחוטי), על ידי הקלדת: ifconfig [ממשק של כרטיס אלחוטי] למעלה ולחיצה על Enter.

שלב 34:

הקלד airodump-ng ואחריו שם ממשק הצג החדש, שהוא כנראה mon0

אם אתה מקבל שגיאת "ערוץ קבוע -1", עיין בעריכה למעלה.

שלב 35:

Airodump תציג כעת את כל הרשתות האלחוטיות באזור שלך, והרבה מידע שימושי עליהן. אתר את הרשת שלך או את הרשת שיש לך הרשאה לבדיקת חדירה. לאחר שזיהית את הרשת שלך ברשימה המאוכלסת תמיד, הקש Ctrl + C במקלדת כדי לעצור את התהליך. שימו לב לערוץ של רשת היעד שלכם.

שלב 36:

העתק את BSSID של רשת היעד

כעת הקלד פקודה זו: airodump -ng -c [ערוץ] --bssid [bssid] -w/root/שולחן עבודה/[ממשק צג] החלף את [ערוץ] בערוץ של רשת היעד שלך. הדבק את BSSID הרשת היכן [bssid] נמצא, והחלף את [ממשק הצג] בשם הממשק התומך בצג שלך, (mon0).

פקודה מלאה צריכה להיראות כך: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

כעת הקש enter.

שלב 37:

Airodump עוקבת כעת אחר רשת היעד בלבד ומאפשרת לנו ללכוד מידע ספציפי יותר אודותיה. מה שאנחנו באמת עושים עכשיו הוא לחכות למכשיר שיתחבר או יתחבר מחדש לרשת, מה שמאלץ את הנתב לשלוח את לחיצת היד הארבע-כיוונית שאנחנו צריכים ללכוד כדי לפצח את הסיסמה. כמו כן, ארבעה קבצים אמורים להופיע על שולחן העבודה שלך, כאן יישמרו לחיצת היד בעת הצילום, אז אל תמחק אותם! אבל אנחנו לא באמת הולכים לחכות שמכשיר יתחבר, לא, זה לא מה שהאקרים חסרי סבלנות עושים. למעשה אנו הולכים להשתמש בכלי מגניב אחר השייך לחבילת ה- airrack הנקראת aireplay-ng, כדי להאיץ את התהליך. במקום לחכות להתקן להתחבר, האקרים משתמשים בכלי זה כדי לאלץ מכשיר להתחבר מחדש על ידי שליחת מנות deauthentication (deauth) למכשיר, מה שגורם לו לחשוב שהוא צריך להתחבר מחדש לנתב. כמובן שכדי שהכלי הזה יפעל, קודם כל צריך להיות מישהו אחר שמחובר לרשת, אז צפה ב- airodump-ng והמתן עד שיופיע לקוח. זה עלול לקחת הרבה זמן, או שייקח רק שנייה עד שהראשון יופיע. אם אף אחד לא יופיע לאחר המתנה ממושכת, ייתכן שהרשת ריקה כרגע, או שאתה רחוק מהרשת.

אתה יכול לראות בתמונה זו, כי לקוח הופיע ברשת שלנו, ומאפשר לנו להתחיל את השלב הבא.

שלב 38:

השאר את airodump-ng פועל ופתח מסוף שני. במסוף זה, הקלד פקודה זו: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 ה- -0 הוא קיצור דרך למצב deauth ו- 2 הוא מספר מנות deauth שיש לשלוח. -א מציין את ה- bssid של נקודת הגישה (הנתב), החלף את [router bssid] ב- BSSID של רשת היעד, שבמקרה שלי הוא 00: 14: BF: E0: E8: D5. -c מציין את BSSID הלקוחות, שצוין בתמונה הקודמת. החלף את [client bssid] ב- BSSID של הלקוח המחובר, זה יופיע תחת "STATION". וכמובן, mon0 פירושו רק ממשק הצג, שנה אותו אם שלך שונה. הפקודה המלאה שלי נראית כך: air-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

שלב 39:

לאחר לחיצה על Enter, תראה airplay-ng שולח את המנות, ובתוך רגעים תראה הודעה זו מופיעה במסך airodump-ng!

שלב 40:

המשמעות היא שלחיצת היד נלכדה, הסיסמה בידיו של ההאקר, בצורה כזו או אחרת. אתה יכול לסגור את מסוף ה- airplay-ng וללחוץ על Ctrl + C במסוף airodump-ng כדי להפסיק את ניטור הרשת, אך אל תסגור אותו עדיין רק אם תצטרך קצת מידע מאוחר יותר.

שלב 41:

זה מסכם את החלק החיצוני של הדרכה זו. מעתה, התהליך הוא כולו בין המחשב שלך לבין ארבעת הקבצים האלה בשולחן העבודה שלך. למעשה, ה. Capap, זה חשוב. פתח מסוף חדש והקלד את הפקודה הבאה: aircrack -ng -a2 -b [נתב bssid] -w [נתיב לרשימת מילים] /root/Desktop/*.cap -a היא השיטה שבה airrack ישתמש כדי לפצח את לחיצת היד, 2 = שיטת WPA. -b מייצג bssid, החלף [נתב bssid] ב- BSSID של נתב המטרה, שלי הוא 00: 14: BF: E0: E8: D5. -w מייצג רשימת מילים, החלף את [נתיב לרשימת מילים] בנתיב לרשימת מילים שהורדת. יש לי רשימת מילים בשם "wpa.txt" בתיקיית השורש. /root/Desktop/*.cap היא הנתיב לקובץ ה-.cap המכיל את הסיסמה, * פירושו כרטיס wild ב- Linux, ומכיוון שאני מניח שאין קבצי.cap אחרים בשולחן העבודה שלך, זה אמור לעבוד מצוין. ככה זה. הפקודה המלאה שלי נראית כך: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

כעת הקש Enter

שלב 42:

Aircrack-ng תפתח כעת בתהליך של פיצוח הסיסמה. עם זאת, היא תיסדק רק אם הסיסמה תהיה ברשימת המילים שבחרת. לפעמים, זה לא. אם זה המקרה, אז אתה יכול לברך את הבעלים על היותו "בלתי חדיר", כמובן, רק לאחר שניסית כל רשימת מילים שהאקר עשוי להשתמש או ליצור! פיצוח הסיסמה עשוי להימשך זמן רב בהתאם לגודל רשימת המילים. שלי הלך מהר מאוד.

שלב 43:

משפט הסיסמה לרשת הבדיקות שלנו היה "לא מאובטח", ותוכלו לראות כאן שברק האוויר מצא אותו. אם אתה מוצא את הסיסמה ללא מאבק הגון, שנה את הסיסמה שלך, אם זו הרשת שלך. אם אתה בודק חדירה למישהו, אמור לו לשנות את הסיסמה בהקדם האפשרי.

שלב 44:

אם אתה רוצה לדלג על כל השלבים האלה ורוצה לפרוץ בלחיצה אחת! הורד מכלי AutoWifiPassRetriever מכאן - geekofrandom.blogspot.com

מוּמלָץ:

לינוקס ב- Chromebook XE303C12: 7 שלבים

לינוקס ב- XE303C12 Chromebook: שלום במדריך זה אני אראה כיצד לאתחל את Kali Linux מכרטיס SD ב- Chromebook Samsung 1. זה היה פרוייקט קשה מאוד אז סבלנות אכלול מייל כך שאם מישהו מכם יתקע. אנא שלח לי מייל ואנסה לעזור

שלט רחוק מבוסס דפדפן Arduino (לינוקס): 9 שלבים (עם תמונות)

שלט רחוק מבוסס דפדפן Arduino (לינוקס): יש לנו ילדים. אני אוהב אותם לרסיסים אבל הם ממשיכים להסתיר את השלט הרחוק ללווין ולטלוויזיה כשהם מעלים את ערוצי הילדים. אחרי שזה קרה על בסיס יומי במשך כמה שנים, ואחרי שאשתי היקרה מאפשרת לי לקבל

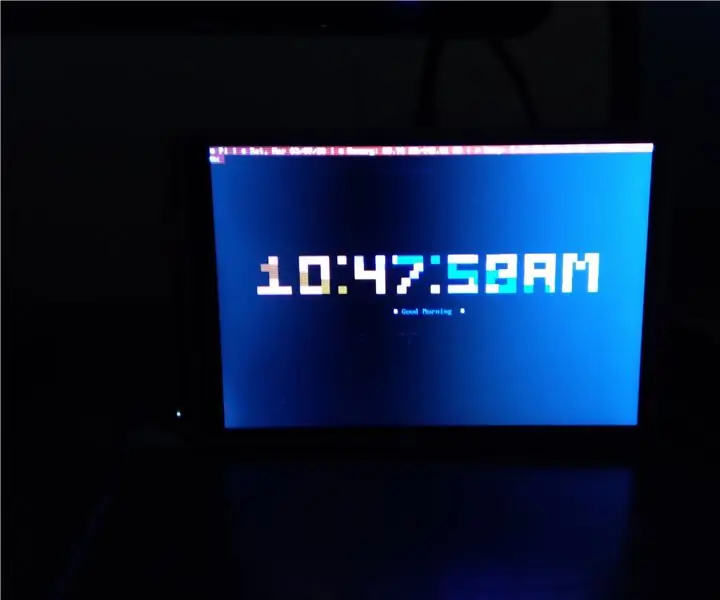

שעון USB מופעל באמצעות לינוקס: 10 שלבים

שעון שולחן USB מופעל באמצעות לינוקס: שעון שולחן USB מסוג לינוקס כוח הוא שעון שולחן המופעל על ידי Raspbian Lite Linux. הוא מיועד לשמש במיוחד ינשופי לילה כמוני שרוצים לראות זמן מהיר אך הוא LCD בהיר מדי בכדי לבדוק את השעה בטלפון הנייד. זה נראה מגניב בהתקנה שלי

יצירת כונן אתחול באמצעות לינוקס (אובונטו): 3 שלבים

יצירת כונן אתחול עם לינוקס (אובונטו): אתה רוצה לאתחל את לינוקס ממקל כדי שתוכל להתקין אותו במחשב שלך או לעשות דברים מהנים אחרים עם לינוקס? - אתה עומד ללמוד כיצד להגדיר אחד כך שתוכל לבצע אתחול ממנו בהצלחה

שלוט בארדואינו באמצעות סמארטפון באמצעות USB באמצעות אפליקציית Blynk: 7 שלבים (עם תמונות)

שליטה בארדואינו באמצעות סמארטפון באמצעות USB באמצעות אפליקציית Blynk: במדריך זה נלמד כיצד להשתמש באפליקציית Blynk ובארדואינו על מנת לשלוט במנורה, השילוב יהיה באמצעות יציאה טורית USB. מטרת ההוראה היא להראות את הפתרון הפשוט ביותר לשלוט מרחוק בארדואינו או ב