תוכן עניינים:

- מְחַבֵּר John Day day@howwhatproduce.com.

- Public 2024-01-30 09:15.

- שונה לאחרונה 2025-01-23 14:46.

ככל שיותר ויותר מחיינו נשלחים לענן הגדול בשמיים שהוא האינטרנט, קשה יותר להישאר מאובטח ופרטי בהרפתקאות האישיות האישיות שלך. בין אם אתם ניגשים למידע רגיש שאתם רוצים לשמור על פרטיות, מנסים לעקוף את המגבלות המוצבות לאן או למה אתם יכולים לגלוש ברשת שלכם, ובין אם אתם רק רוצים חווית גלישה מאובטחת יותר, העצה הנפוצה ביותר שאני שומעת לשמירה על ביטחון. באינטרנט היא להשתמש ברשת וירטואלית פרטית (או בקיצור VPN).

שירותי VPN מציעים שני שירותים מעולים בחבילה אחת, בכך שהם מצפינים את כל מנות המידע הנשלחות דרכן, והן מייצרות שירותים מרוחקים הנמצאים באותה רשת כמו ה- VPN המקומי למכונה שבה אתה משתמש כדי להתחבר. אם שרת ה- VPN שלי נמצא בגרמניה ואני מתחבר ל- VPN שלי ממחשב נייד באוסטרליה, למחשב הנייד שלי תהיה כעת כתובת IP מגרמניה!

נקודת דביקות מרכזית בשירותי ה- VPN הפופולריים יותר היא שסוגים רבים של מכשירים נמצאים במצבים שבהם לא ניתן להגדיר אותם לשימוש בלקוח VPN, או שאין להם לקוח VPN זמין לשימוש. אז אנחנו רוצים שהמכשירים שלנו יהיו מחוברים ל- VPN שלנו, אבל עבור המכונות האחרות האלה שלא יכולות להתחבר עם לקוח VPN פשוט, אנחנו רוצים שהן יהיו מחוברות ל- VPN שלנו אפילו בלי לדעת שהן מחוברות! הזן נקודת גישה ל- VPN!

שלב 1: חומרים

החומרים לפרויקט זה הם נמוכים, אך כל הפריטים נדרשים.

מלבד הנתב הביתי שלך (שאני מניח שכדאי שיהיה לך) תצטרך

- פטל פטל אחד (רצוי Raspberry Pi 3 ומעלה, אך כל עוד הוא יכול לתמוך בחיבור אתרנט זה אמור להיות בסדר!)

- כבל אתרנט אחד

- דונגל wifi אחד (אלא אם אתה משתמש ב- Raspberry Pi 3, ובמקרה זה תוכל להשתמש ב- wifi המובנה

- אספקת חשמל אחת של 5V 2amp עבור ה- Raspberry Pi

שלב 2: הגדרת נקודת גישה ל- Wifi - חלק 1 - כתובת IP סטטית ל- Wifi

לפני הגדרת חיבור ה- VPN לנקודת הגישה שלנו Raspberry Pi, עלינו להגדיר את ה- Pi כנקודת גישה. לשם כך נשתמש בחבילות hostapd ו- dnsmasq עבור ה- Raspberry Pi. Hostapd הוא שד למרחב משתמשים להגדרת נקודות גישה אלחוטיות ושרתי אימות, בעוד dnsmasq מספקת תשתית רשת (DNS, DHCP, אתחול רשת וכו ') לרשתות קטנות ונתבי רשת קטנים.

אז לפני שתתחיל, וודא שיש לך תמונה נקייה של מערכת ההפעלה Raspbian הפעלה ב- Pi, כאשר העדכונים האחרונים יוחלו. אתה גם רוצה לוודא ש- Raspberry Pi שלך מחובר לנתב שלך באמצעות חיבור Ethernet קשיח, ולא WiFi! בסופו של דבר נקבל בקשות חיבור ממכשירים אחרים באמצעות מודול ה- wifi שלנו, כך שאתה לא רוצה להיות מחובר לנתב שלך באמצעות אותו מודול. אם אתה משתמש ב- Raspberry Pi Zero או בתוספת ישנה יותר (שאין בה wifi מובנה), אתה עדיין יכול להשתמש ב- Raspberry Pi, אתה רק צריך פונגל USB של wifi.

לאחר התחברות ל- Raspberry Pi שלך (באמצעות SSH או עם צג עדכני) בדוק שהוא מעודכן

עדכון sudo apt-get

sudo apt-get upgrade

בשלב הבא תרצה להוריד ולהתקין hostapd ו- dnsmasq

sudo apt-get install hostapd dnsmasq

לאחר התקנת החבילות, שתי התוכניות יופעלו באופן אוטומטי, אך אנו רוצים לבצע שינויים בקונפיג שלהם לפני הפעלתן. אז נגיע לבקרת המערכת כדי לעצור את השירותים הקשורים לתוכניות אלה

sudo systemctl עצור hostapd

sudo systemctl עצור dnsmasq

כשהשירותים הופסקו כעת, נרצה להקצות לעצמנו כתובת IP סטטית, באמצעות קובץ התצורה dhcpcd שנמצא ב /etc/dhcpcd.conf

אך לפני שנעשה זאת אנו רוצים לוודא שאנו מתייחסים לממשק הנכון בעת הקצאת כתובת ה- IP הסטטית. אם אתה משתמש ב- Raspberry Pi 3b או Raspberry Pi Zero W, הוא צריך להיות רשום כ- wlan0. אם אתה משתמש בפונגל wifi, בדרך כלל אני מוצא שזה קצת יותר קל לחבר את הפלאג ה- wifi לנתב, לתפוס כתובת IP חדשה ולאחר מכן לבדוק את החיבור שלך כדי למצוא את הממשק שלך. אתה יכול לבדוק את הממשק שלך על ידי הפעלת הפקודה הבאה

ifconfig

אם תבדוק את התמונה העליונה המצורפת לשלב זה, תוכל לראות (מינוס כתובות ה- IP המשוחזרות) את הממשקים שהוקצו ל- Raspberry Pi שלי. במקרה שלי, אני משתמש ב- wlan0, אבל זה תלוי בהתקנה שלך. כפי שציינתי קודם, אם אתה משתמש בדונגל wifi, התחבר לרשת שלך, הפעל את הפקודה ifconfig וכל ממשק שיעלה שיש לו כתובת IP תקפה ואינו "eth0" או "lo" יהיה הממשק שאתה רוצה להשתמש.

עכשיו שאני יודע איזה ממשק מתאים למתאם ה- wifi שלי, אני יכול להקצות לה כתובת IP סטטית בקובץ התצורה dhcpcd! העלה את התצורה בעורך המועדף עליך (אני משתמש ב- nano).

sudo nano /etc/dhcpcd.conf

בתחתית התצורה, אנו רוצים להוסיף את השורות הבאות, אך להחליף את "wlan0" בכל מה שהממשק שלך הוא:

ממשק wlan0 סטטי ip_address = 192.168.220.nohook wpa_supplicant

מה שהפקודה הזו עושה הוא הקמת ip סטטי של 192.168.220.1 ולאחר מכן אמור לממשק wlan0 לא להתחבר למנהל ההתקן wpa_supplicant שבדרך כלל משמש ממשק זה כדי להתחבר לרשתות אחרות. אנו עושים זאת על מנת (בסופו של דבר) שנוכל לשדר אות משלנו דרך ממשק wlan0, ולא לאחר מכן להתחבר לרשת באמצעות ממשק זה.

אם אתה משתמש ב- nano לביצוע שינויים אלה, שמור את השינויים על ידי לחיצה על ctrl+x ולאחר מכן Y ולאחר מכן הזן כדי לשמור את הקובץ ויצא מהננו. (זכור שנכנס ונצא מהננו לא מעט במדריך זה).

לבסוף, כדי שהשינויים האלה ייכנסו לתוקף, יהיה עליך להפעיל מחדש את ה- Pi שלך, או פשוט להפעיל מחדש את שירות dhcpcd כדי לטעון מחדש את התצורה ולהחיל את השינויים האלה

sudo systemctl הפעלה מחדש של dhcpcd

המתן לרגע ולאחר מכן הפעל שוב את הפקודה ifconfig כדי לבדוק אם השינויים שלך נכנסו לתוקף. אני מודה, לפעמים ניסיתי את זה ולראוטר שלי עדיין יש חכירה תקפה על כתובת ה- IP שבה השתמשתי, כך שהיא תשמור את הכתובת הישנה. אם זה המקרה, בדוק שוב הכל בתצורתך והפעל מחדש את שירות dhcpcd שוב.

למתאם ה- wifi שלנו (אמור) להיות עכשיו כתובת IP סטטית!

לאחר מכן, תצורת hostapd ו- dnsmasq!

שלב 3: הגדרת נקודת גישה ל- Wifi - חלק 2 - תצורת Hostapd

עם שינויי dhcpcd.conf מהדרך, הגיע הזמן להתחיל עם hostapd! התחל ביצירת קובץ hostapd.conf חדש בעורך הטקסט האהוב עליך (שוב בננו בשבילי!)

sudo nano /etc/hostapd/hostapd.conf

כאשר אתה מעלה את קובץ התצורה, העתק את הטקסט הבא והדבק אותו בתצורה.

ממשק = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# שם רשת וסיסמה של רשת WIFI אתה צריך לשנות את זה ssid = Pi-WifiFoLife # משפט הסיסמה של הרשת wpa_passphrase = Y0uSh0uldCh@ng3M3

לאחר שהדבקת את זה מצא את הקטע האחרון בתחתית הכולל "ssid =" ו- "wpa_passphrase =". כך תקראו רשת ה- wifi שאנו מקימים ומה הסיסמה לחיבור לרשת ה- wifi אותה אנו מקימים. אז הקפד לשנות זאת למשהו אחר! ראה הוזהרת.

כמו כן, אם אתה משתמש בפונגל wifi במקום ב- wifi מובנה, יהיה עליך לשנות את קטע הממשק בחלק העליון של התצורה כך שיתאים לממשק של ה- dongle ה- wifi שלך. ייתכן שיהיה עליך גם לשנות את מנהל ההתקן, בהתאם לדגם ה- dongle wifi בו אתה משתמש. לרשימה (מקיפה ברובה) של דונגלים תואמים של wifi, מנהלי ההתקן המתאימים שלהם ודפי התמיכה, מצאתי שדף זה שימושי מאוד! בדוק גם את דף התמיכה של המוצר בו אתה משתמש אם אתה נתקע. זכור, אם הצלחת להתחבר לרשת שלך מוקדם יותר במדריך עם הפונגל ה- wifi שלך, פירוש הדבר שצריך להיות דרייבר עובד עבור הפונגל על פיך שלך איפשהו !!!

כעת, כשיש לנו את קובץ התצורה החדש שלנו, עלינו לוודא שאנו אומרים לתהליכי hostapd להתייחס לקובץ התצורה החדש! להתחיל עם הדברים הבאים:

sudo nano/etc/default/hostapd

מצא את השורה בקובץ שפתחנו זה עתה וכתובתו # DAEMON_CONF = "" ושנה את זה לקריאה DAEMON_CONF = "/etc/hostapd/hostapd.conf" (ודא שאתה מסיר את הסימן # בהתחלה כדי לבטל תגובה על שדה!)

יש עוד קובץ תצורה אחד עבור hostapd שעלינו לעדכן. הפעל את הפקודה הבאה:

sudo nano /etc/init.d/hostapd

השינוי הזה כמעט זהה לזה הקודם. מצא את הקטע DAEMON_CONF = והחלף אותו ב- DAEMON_CONF =/etc/hostapd/hostapd.conf

אז שמור ויצא מהקובץ הזה!

Hostapd מוגדר כעת!

שלב 4: תצורת DNSMasq והעברת IP

כאשר hostapd מוגדר כעת (אם כי עדיין אינו פועל), כעת אנו יכולים לעבור ל- dnsmasq!

לפני שנקפוץ עם עריכת קבצי config, נוכל להמשיך ולשנות את שם אחד מקובצי התצורה המקוריים, מכיוון שלא נשתמש בשום דבר הנמצא בקובץ התצורה הספציפי הזה.

ביצוע פקודה מהירה של mv עם שם קובץ חדש אמור לעשות את העבודה

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

לאחר מכן צור קובץ תצורה חדש!

sudo nano /etc/dnsmasq.conf

בלי להיכנס לזה יותר מדי, הייתי פשוט מעתיק את הדברים הבאים ומדביק אותו בקובץ החדש

ממשק = wlan0 # השתמש בממשק wlan0 (או כל ממשק שהוא האלחוטי שלך) שרת = 1.1.1.1 # cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # טווח IP וזמן חכירה

השורה העליונה של תצורה זו מיועדת לממשק בו אנו משתמשים כדי לשדר את האות שלנו, השורה האמצעית היא עבור ספק שירות שמות הדומנים שלנו, ואז השורה התחתונה היא טווח כתובות ה- IP שהפי יקצה למשתמשים המתחברים אליהם פי פי. קדימה, שמור את הקובץ הזה ולאחר מכן צא מה- nano (או vim, או כל מה שאתה משתמש בו לשינויים בקבצים).

בשלב הבא עלינו להגדיר את קובץ התצורה systctl.conf כדי להעביר את כל התעבורה המגיעה לממשק האלחוטי כדי לנתב דרך חיבור ה- ethernet.

sudo nano /etc/sysctl.conf

בתוך קובץ תצורה זה, כל שעליך לעשות הוא לבטל תגובה על השורה שהיא #net.ipv4.ip_forward = 1 ולשמור/לצאת מקובץ התצורה הזה.

כעת, לאחר שהגדרנו העברה, אנו רוצים להגדיר NAT (תרגום כתובות רשת) בין הממשק האלחוטי (wlan0) לממשק ה- ethernet (eth0). זה עוזר להעביר את כל התעבורה מה- wifi אל חיבור ה- ethernet (ובסופו של דבר VPN!).

הוסף כלל חדש ל- iptable להעברת NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

הכלל מוגדר כעת, אך ה- iptable נשטף בכל פעם ש- Raspberry Pi מופעל מחדש, ולכן עלינו לשמור את הכלל כך שניתן יהיה לטעון אותו מחדש בכל פעם שה- Pi מופעל מחדש.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

החוק נשמר כעת, אך עלינו לעדכן את קובץ התצורה המקומי rc.local של ה- Pi כדי לוודא שהוא נטען בכל פעם!

פתח את הקובץ rc.local בעורך המועדף עליך

sudo nano /etc/rc.local

ומצא את הקטע שאומר יציאה 0

ממש מעל השורה הזו (אל תמחק אותה!) הוסף את הפקודה הבאה שתטען מחדש את חוק ה- NAT שהגדרנו. עכשיו זה אמור להיראות כך

iptables-שחזור </etc/iptables.ipv4.nat exit0

שמור ויצא מהקובץ הזה, ועכשיו כל התצורות שלנו צריכות להתבצע עבור נקודת הגישה!

כל שעלינו לעשות הוא להפעיל את שירותי hostapd ו- dnsmasq ולהפעיל מחדש את ה- Raspberry Pi שלנו!

sudo service hostapd התחלה

sudo service dnsmasq התחל

בדוק כדי לוודא שאתה יכול לראות את ה- AP החדש שלך. אם הכל מוגדר כמו שצריך, כעת תהיה לך נקודת גישה ל- wifi ב- Raspberry Pi שלך! עכשיו הפעל מחדש את ה- pi

sudo reboot

בשלב הבא, הגדרת חיבור OpenVPN!

שלב 5: הגדרת OpenVPN ותצורת ספק שירותי VPN

עכשיו, כשהפי שלנו משדר wifi, הגיע הזמן להגדיר את openvpn! נתחיל בהתקנת openvpn באמצעות apt-get install

sudo apt -get install openvpn -y

לאחר סיום ההתקנה של openvpn, עלינו לנווט למקום שבו נשמור את פרטי האימות וקובץ התצורה של openvpn.

cd /etc /openvpn

הדבר הראשון שנעשה כאן (בתוך /etc /openvpn) הוא הגדרת קובץ טקסט שנשמור את שם המשתמש והסיסמה שלנו עבור שירות ה- VPN בו אנו משתמשים.

sudo nano auth.txt

כל מה שאנחנו צריכים זה לאחסן את שם המשתמש והסיסמה בקובץ הזה, שום דבר אחר.

שם משתמש

סיסמה

אני צריך להוסיף שבשלב זה, יהיה לך מושג במי אתה רוצה להשתמש כשירות VPN לחיבורים שלך. יש ויכוח נרחב לגבי השירות הטוב ביותר או הבטוח ביותר, אז חפשו בסביבה ובדקו גם עליהם! למטרות הדרכה זו, אני משתמש בגישה לאינטרנט פרטי (PIA). הם זולים למדי ומוכרים כבעלי אמין מאוד! אתה יכול גם להגדיר את ה- VPN שלך להסתיים כמעט בכל אזור מרכזי בעולם! קנדה? רוּסִיָה? יפן? לא בעיה!

אם אתה משתמש בגישה לאינטרנט פרטי, יש להם גם חלק שימושי באתר שלהם, שבו תוכל להרכיב את סוג קובץ התצורה openvpn שתוכל להשתמש בו בהגדרה זו! ישנם סוגים אחרים של configvpn אתה יכול להשתמש עם ספקים אחרים, אבל החלטתי לבחור את זה.

לא משנה איזה ספק שירות אתה בוחר בסופו של דבר, אתה צריך קובץ חיבור openvpn (אמור להסתיים ב-.ovpn עבור סוג הקובץ) מספק השירות הזה כדי להתחבר. לשם הפשטות, שמתי את שמו ל- "connectionprofile.ovpn" לפני שהעליתי אותו ל- Raspberry Pi שלי. לאחר שתוריד את קובץ ה-.ovpn ב- Pi או העבר אותו אל ה- Pi, ודא שהקובץ נמצא ב- /etc /openvpn ב- Pi שלך.

לאחר העברת קובץ ה- vpn הפתוח לתיקיה הנכונה, עלינו לשנות את סוג הקובץ מכיוון ש- openvpn מצפה לקובץ config המסתיים ב-.conf במקום ב-.ovpn. כשעשיתי זאת, עדיין רציתי לשמור על הקובץ המקורי על כנו, למקרה שמשהו פאנקי יקרה, אז פשוט השתמשתי בפקודת cp (מכיוון שאתה נמצא ב- /etc /openvpn, יהיה עליך להשתמש בהרשאות sudo כדי להריץ פקודה זו)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

עם יצירת תצורת פרופיל openvpn, עלינו לבצע שינוי מהיר כדי לספק את האישורים שלנו, אז הגיע הזמן לפרוץ את הננו שוב!

sudo nano /etc/openvpn/connectionprofile.conf

תרצה למצוא את השורה auth-user-pass ולהחליף אותו ב- auth-user-pass auth.txt

זה אומר openvpn לתפוס את קובץ האישורים שהשתמשנו בו קודם לכן בעת אימות הפרופיל שסיפקנו.

שמור ויצא מקובץ התצורה של הפרופיל!

זה אמור להיות הכל להגדרת ה- VPN, אך נרצה לבדוק כי כל התצורה שלנו הוגדרה כהלכה לפני הגדרת שירות ה- VPN להפעלה אוטומטית. הפעל את הפקודה הבאה כדי לבדוק את חיבור ה- VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

אתה אמור לראות חבורה של טקסט מגולל כאשר ה- Pi מבצע ניסיונות חיבור לספק שירותי ה- VPN (בתקווה שאין הודעות שגיאה!) אבל אתה רוצה לעזוב אותו עד שתראה את רצף האתחול הושלם בחלון. אם בסופו של דבר אתה רואה את זה, זה אומר שה- Pi שלך מחובר לספק שירותי ה- VPN שלך! תוכל להמשיך ולהרוג את התהליך על ידי לחיצה על ctrl + c בחלון המסוף.

כעת, כאשר ה- VPN פועל, עלינו לנקות את iptables הנוכחיים. אנו יכולים להשלים זאת בשלוש הפקודות הבאות

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

מכיוון ששטפנו את iptables, עלינו לאפס את חוק nat שיצרנו קודם לכן במדריך זה על ידי הפעלת הפקודה הבאה (פקודה זו אמורה להיראות מוכרת!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

כעת נוכל לשמור תצורה זו על פני התצורה הקודמת שהרכבנו בשלב הקודם. (גם פקודה זו אמורה להיראות מוכרת!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

כעת, לאחר שהגדרנו את חוקי NAT, עלינו לשנות את תצורת ברירת המחדל עבור openvpn כדי להשתמש בפרופיל שהגדרנו. אנו עושים זאת על ידי עריכת קובץ התצורה ב-/etc/default/openvpn

sudo nano/etc/default/openvpn

מצא את השורה שאומרת #autostart = "all", בטל את התגובה מהשורה הזו, ושנה אותה לשם קובץ התצורה שלך openvpn (מינוס.conf כמובן!) אז במקרה שלי, אני משנה את השורה ל- autostart = " פרופיל חיבור"

ולאחר מכן שמור ויצא מקובץ התצורה הזה!

זה אמור להיות הכל עבור מערכת ה- VPN! פשוט הפעל מחדש את ה- Pi וודא שהכל פועל על ידי התחברות לנקודה החמה ובדיקת כתובת ה- IP שלך באמצעות אתר כגון whatismyip.com.

עם תצורה זו, קיימת אפשרות שכתובת ה- IP של הנתב שלך תדלף באמצעות דליפת DNS. אנו יכולים לתקן זאת על ידי שינוי ה- DNS שאליו אנו מפנים בקובץ dhcpcd.conf כדי להצביע על שירות DNS חיצוני, כגון Cloudflare!

פתח את הקובץ dhcpcd.conf בעורך המועדף עליך:

sudo nano /etc/dhcpcd.conf

מצא את השורה בתצורת #static domain_name_servers = 192.168.0.1, בטל את התגובה של השורה ושנה אותה לשורה הבאה: static domain_name_servers = 1.1.1.1 ושמור/צא מקובץ התצורה. הפעל מחדש את ה- Pi שוב, ועכשיו תוכל לבדוק שוב שכתובת ה- IP של הנתב שלך לא דולפת דרך ipleak.net.

דבר נוסף שצריך להיות מודע אליו הוא שכתובת ה- IP של הנתב שלך עלולה לדלוף דרך WebRTC. WebRTC היא פלטפורמה המשמשת את כל הדפדפנים המודרניים לתקנן טוב יותר תקשורת כולל הודעות מיידיות, ועידת וידיאו והזרמת אודיו ווידאו. תוצר לוואי של פלטפורמה זו הוא שאם לא תיבדק, הוא יכול לדלוף כתובת ה- IP של הנתב שלך אם אתה מחובר ל- VPN. הדרך הקלה ביותר למנוע זאת על ידי שימוש בתוספי דפדפן או תוספים, כגון webrtc-leak-prevent.

כאשר הכל מוגדר ב- pi שלך כעת, אם אתה רוצה להבטיח שכל תעבורת האינטרנט שלך מוצפנת, תוכל להתחבר לנקודה חמה זו וכל התעבורה שלך תהיה מוצפנת באמצעות ה- VPN!

מקווה שנהנתם מהמדריך שלי, עכשיו לכו לאבטח את כל ה- wifi !!

מוּמלָץ:

גישה MCU לשירות האינטרנט באמצעות IFTTT - Ameba Arduino: 3 שלבים

MCU גישה לשירות האינטרנט באמצעות IFTTT - Ameba Arduino: גישה לשירות אינטרנט היא עבודה קלה עבור מכשיר חכם כמו טלפון אנדרואיד, טאבלט או מחשב, אך לא כל כך קל על מיקרו -בקרים מכיוון שהוא בדרך כלל דורש קישוריות טובה יותר וכוח עיבוד טוב יותר. עם זאת, אנו עשויים להוריד את החלק הכבד של

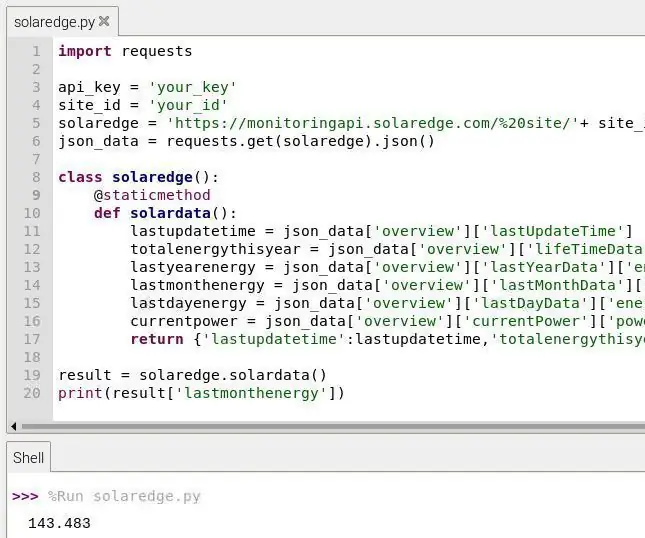

גישה לנתוני Solaredge שלך באמצעות פייתון: 4 שלבים

גישה לנתוני Solaredge שלך באמצעות Python: מכיוון שהנתונים של שנאי ה- solaredge אינם מאוחסנים באופן מקומי, אך בשרתי ה- solaredge רציתי להשתמש בנתונים שלי באופן מקומי, כך אוכל להשתמש בנתונים בתוכניות משלי. אני אראה לך כיצד תוכל לבקש את הנתונים שלך ברשתות solaredge

גישה למערכת קבצי שורש מרחוק באמצעות DB410 כדונגל אתרנט: 6 שלבים

גישה למערכת קבצי שורש מרחוק באמצעות DB410 כדונגל אתרנט: מטרות: התקן שרשרת כלים והרכב מחדש של גרעין כדי להכניס תמיכה ב- USB Ethernet CDC Gadget; צור מחדש את boot.img מ- Linaro לאתחול USB Ethernet CDC; צור שרת NFS לארח מערכת קבצי שורש; תצורת IP ב- DEVICE ו- HOST

אבטח את הבית החכם שלך בצורה חכמה: 14 שלבים

אבטח את הבית החכם שלך בצורה חכמה: אני מתחרה בתחרות בטוחה ומאובטחת. אם אתה אוהב את ההנחיה שלי אנא הצביע עבורו! אני אראה לך כיצד בקלות ובזול לאבטח את הבית שלך וסביבתו. הוא מכיל קטעים שבהם תלמד כיצד: 1. הגדר את y

אבטח קובץ קבצים בודדים באמצעות שלח אל עם Ccleaner V2: 4 שלבים

אבטח לגרש קבצים בודדים באמצעות שלח ל- Ccleaner V2: זוהי גרסה משופרת של ההדרכה הקודמת שלי להוספת אפשרות לגריסה לתפריט "הקשר" באמצעות לחיצה ימנית ב- Explorer שתאפשר לך לגרוס קבצים באמצעות Ccleaner. שיטה זו מציעה יותר גישה ישירה ואין צורך להוסיף את